2023.10.30ACTF

2023.10.30ACTF

是 2023.10.30ACTF 哒!

马上要打ACTF了,来看看之前的ACTF,题目和exp都来自糖醋小鸡块

EasyRSA

EasyRSA

1 | |

花里胡哨看n的构造特殊,还在想会不会是什么特别的方法,然后小鸡块共享私钥攻击秒了…

以后多考虑这方面吧

具体原理很简单,可以直接看小鸡块的博客

常数K数量级差不多即可

贴一下小鸡块的脚本:

1 | |

MDH

Malin’s Diffile-Hellman Key Exchange.

1 | |

这题用到了矩阵的迹的性质

shared是alice的2个私钥和bob的公钥的乘积的迹

而alice的公钥是a1 * a2.T

矩阵的迹的性质:行列转置不影响矩阵的迹

也就是说pk_alice.trace()==(sk_alice[0]*sk_alice[1].T)==(sk_alice[0].T*sk_alice[1])

所以shared就很容易求出来了

小鸡块的脚本:

1 | |

MidRSA

MidRSA

1 | |

d变大了,目标向量不再是格中的最短向量,或者说目标向量的长度大于高斯启发式的近似值了。

这里记录一下我个人的观点,可能有误:

只要目标向量的长度小于高斯启发式的近似值,那么我们可以认为有很大可能可以规约出目标向量

有些自己构建的格不是那么完美,在保证结果向量中的数量级相近的前提下,无论如何更改格中的常数的值都无法让高斯启发式的近似值大于目标向量,因为高斯启发式中的k是k^(1/n)

计算高斯启发式:

1 | |

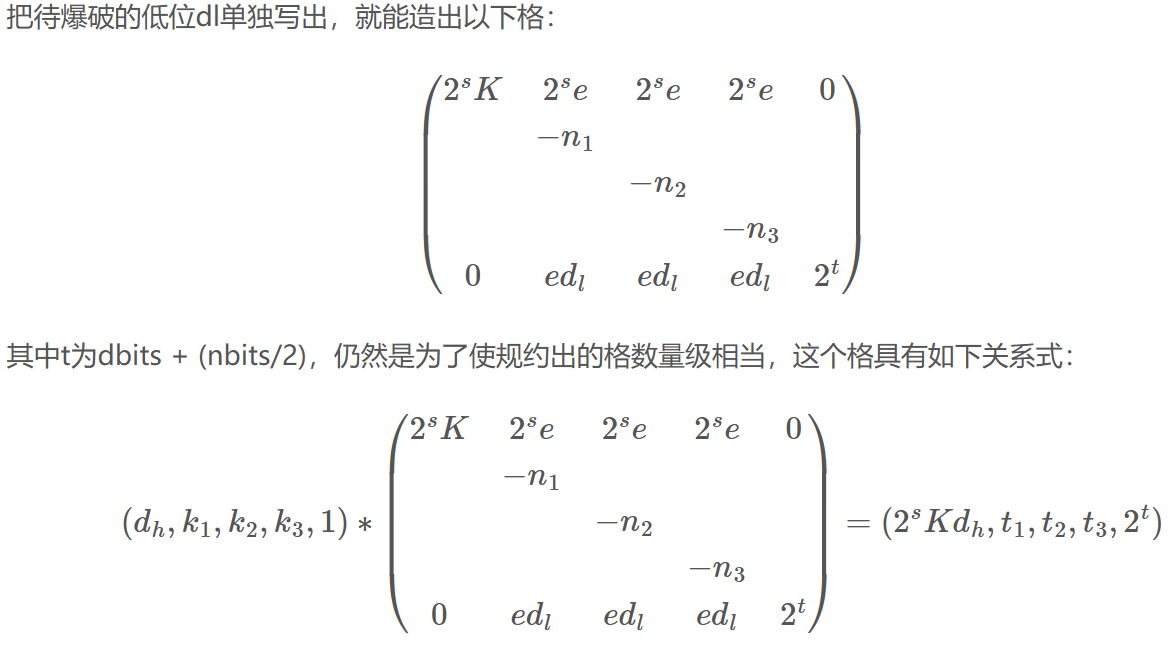

在这题中需要爆破一下d的低位。

1 | |

然后借用一下小鸡块的博客:

小鸡块的exp:

1 | |

CRCRC

No desCRCiption

1 | |

小鸡块的wp看不懂…

所以记录一下学到的。

对于4组任意的明文-密文对p1,c1 p2,c2 p3,c3 p4,c4,其中除p1外均已知

如果c1^c2==c3^c4,那么p1^p2==p3^p4。

还有就说CRC解密脚本,只能解出一组特解,具体看小鸡块的博客吧,我是看不懂了

1 | |